Am Kabel, bzw. am Port an dem das angeschlossen ist.

Also kann jeder, der an einem beliebigen Telekom-Anschluss einen (geeigneten) Router dranhängt, die Zugangsdaten des jeweiligen Anschlussinhabers auf diesen Router übertragen und dann anderswo missbrauchen?

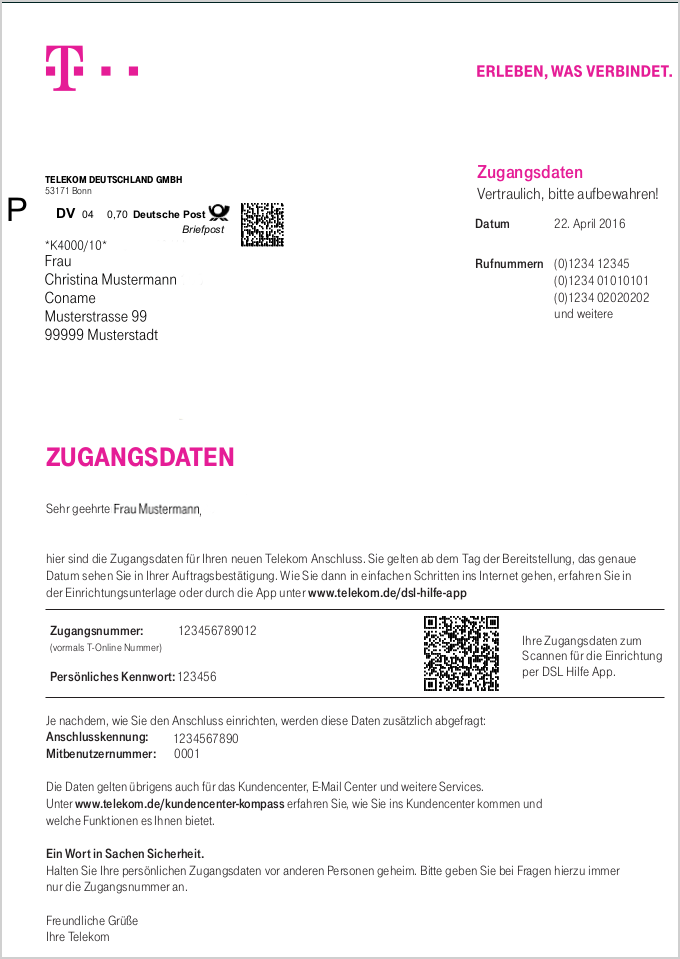

Die Telekom veröffentlicht dieses Beispiel für die Zuteilung von Zugangsdaten:

Das ist wohl dann inzwischen überflüssig, wenn der Anschluss (wie früher bei POTS) einfach nur an den zwei Drähten erkannt wird, an denen er "hängt"?

Da ist ja - wie früher bei POTS - dem Missbrauch Tür und Tor geöffnet!

Gut, dass das bei Vodafone noch anders ist!