Erstmal danke für Deine Recherche.

Für mich sind diese Informationen völlig neu.

Leider geben auch die von Dir verlinkten Dokumente keine Auskunft darüber, was bei einem BNG-Anschluss technisch tatsächlich passiert.

Offensichtlich kann das hier auch niemand wirklich schlüssig erklären. Entweder ist es den Leuten sowieso völlig egal oder es werden irgendwelche Vermutungen geäußert, die letztendlich auch nicht stichhaltig sind.

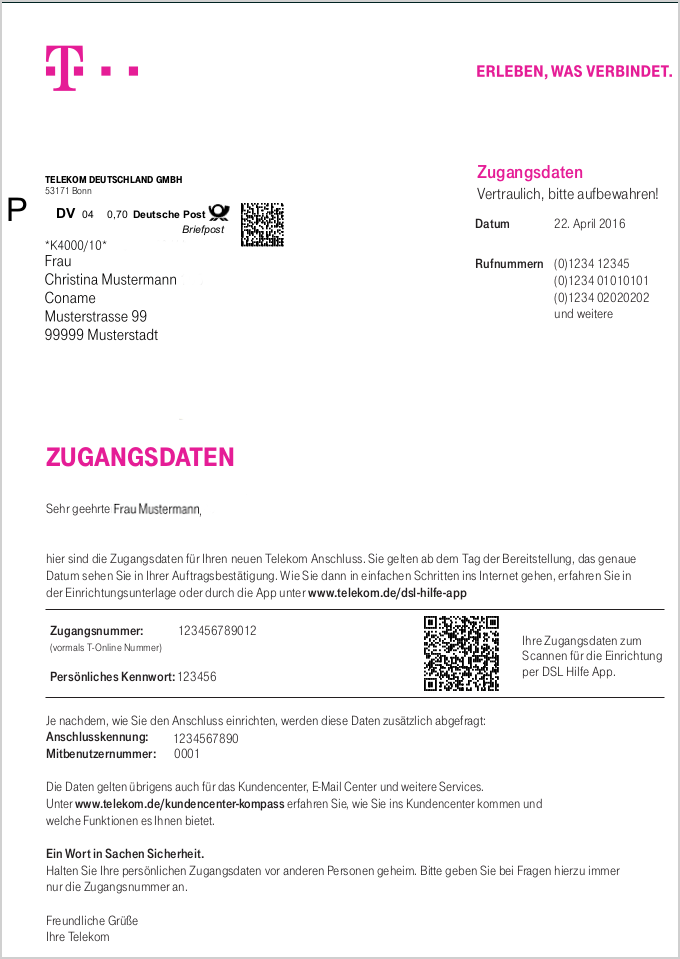

Ausgangspunkt dieses Diskussionszweigs war ja die Behauptung, dass es Router gibt, in denen die Zugangsdaten des Anschlussinhabers schon vom Provider (bzw. Hersteller) hinterlegt sind.

Wenn man jetzt aber liest, dass sogar am freien Markt gekaufte Router (in denen naturgemäß noch keine individuellen Zugangsdaten hinterlegt sein können) sich ebenfalls automatisch konfigurieren, kann man diese Behauptung wohl offensichtlich als gegenstandlos bezeichnen.

Insofern ist meine Frage beantwortet.

Was beim BNG-Anschluss technisch tatsächlich stattfindet, bleibt noch zu klären.

Ob hier die Authentifizierung ähnlich unsicher stattfindet, wie seinerzeit bei einem gewöhnlichen Telefonanschluss (POTS), bleibt zu bezweifeln. Wenn selbst Borlander zugibt, sich mit dem Verfahren nicht wirklich auszukennen, dann muss man das erstmal akzeptieren.

Meine persönlichen Erfahrungen sind jedenfalls bisher so, dass ich in der letzten Zeit immer noch Zugangsdaten gebraucht habe, wenn ich irgendwo einen DSL-Zugang eingerichtet habe. Das passiert aber auch immer seltener, da offensichtlich alle Leute, die mich für sowas in Anspruch nehmen, seit einigen Jahren gut versorgt sind und nicht ständig ihre Anbieter wechseln.

.

.