Merkwürdigerweise tritt der "Fehler" nicht auf, wenn ich unter Linux "CUPS" aufrufe, also 127.0.0.1:631

Logisch nicht, denn das ist localhost, verlässt also deinen Rechner gar nicht. Etwas anderes ist es, wenn ein Ziel im LAN oder Internet erreicht werden soll, denn die sind potentiell eben nicht sicher. Ja, richtig gelesen, im LAN kann ebenfalls ein Angreifer sitzen, schließlich gibt's dafür auch genügend Wege: WLAN, "offene" IoT-Geräte, Gäste, Malware auf dem eigenen PC, XSS-Angriffe usw.

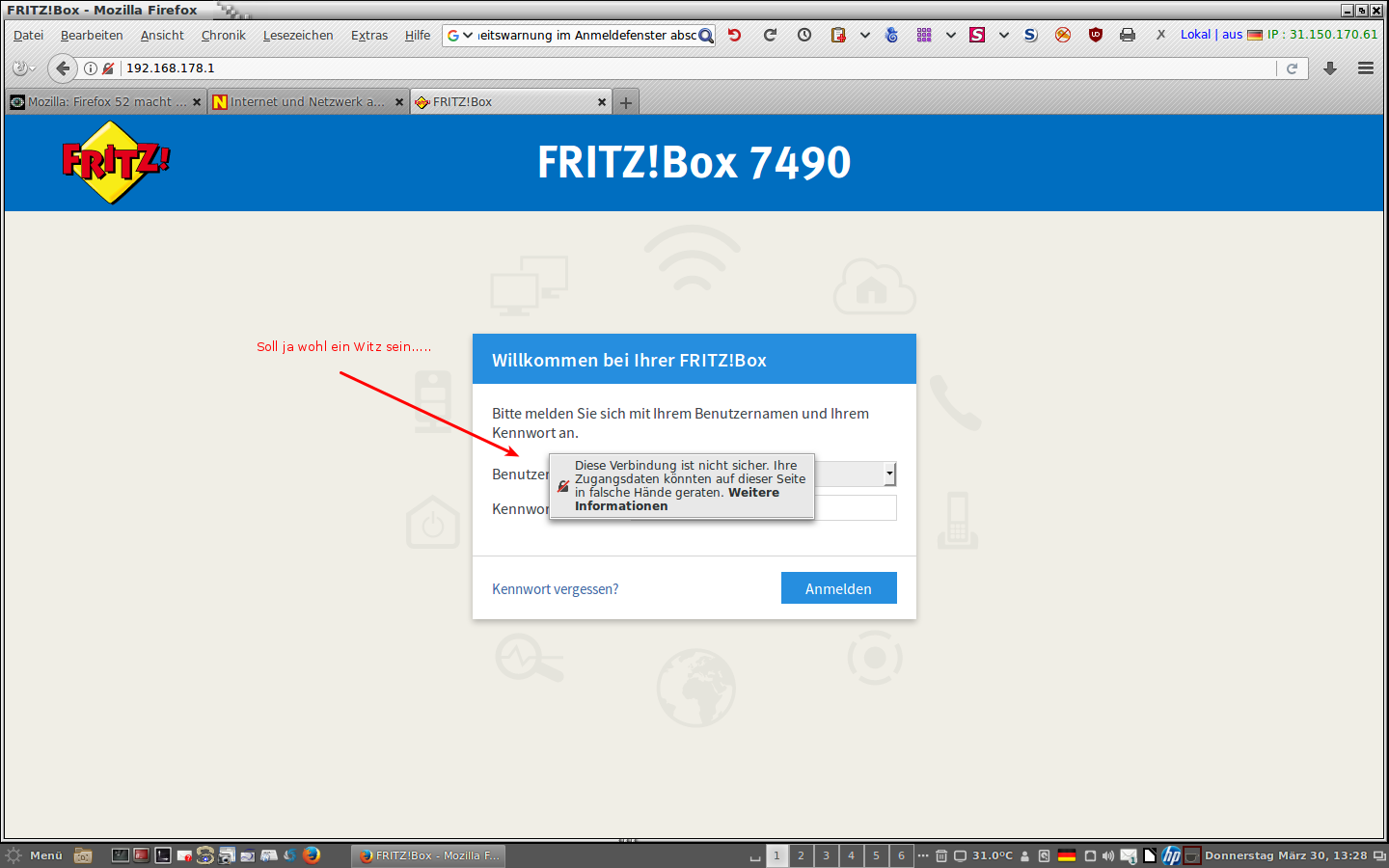

Die Warnung ist schon sinnvoll, auch wenn sie nervig sein kann. Man kann sie aber problemlos dadurch loswerden, dass man zur Konfiguration interner Geräte einen separaten (älteren) Browser benutzt. Die Warnhinweise werden nämlich immer weiter zunehmen. Chrome warnt schon (oder wird es tun), wenn unverschlüsselte Seiten aufgerufen werden. Weiterhin gibt's Warnungen bei schwacher Verschlüsselung wie z.B. mit SHA-1 etc.

Grüße

Dalai

:

: