Am Montag wurde bekannt, dass es bei der Java-Version 7 eine hochkritische Sicherheitslücke gibt. Sämtliche Java-Browser-Plugins sind betroffen, beim Besuch einer bösartigen Webseite kann schädlicher Code eingeschleust werden (siehe Aktuelle Sicherheitslücke im Java-Plugin für Browser).

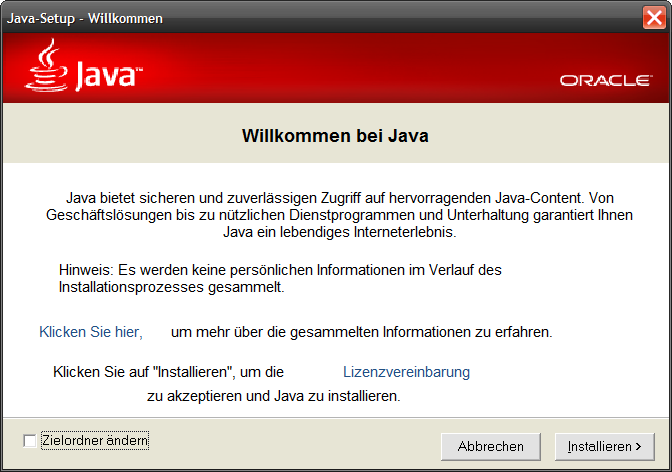

Wer das aktuelle Java-Update "Version 7 Update 7" noch nicht hat, sollte es schnellstmöglich installieren: Java-Downloads für alle Betriebssysteme

Anlässlich dieses Vorfalls hat Heise beim Virus-Testlabor "AV comparatives" eine Untersuchung in Auftrag gegeben. Das Ergebnis: erbärmlich. Gerade mal 9 von 22 der gängigen Virenwächtern blockierten das gefährliche Java-Exploit.

Heise hat zwei Varianten zur Ausnutzung des Sicherheitslochs prüfen lassen. Eine Basisversion, die den Beispiel-Code des Sicherheitslochentdeckers ausprobiert (ausführen einer Windows-Anwendung) und eine erweiterte (noch fiesere), die eine ausführbare Datei via Internet nachlädt.

Nur 9 der Schutzprogramme waren in der Lage, beide Angriffe abzuwehren: Avast Free, AVG, Avira, ESET, G Data, Kaspersky, PC Tools, Sophos und Symantec. Komplett versagt haben die anderen 12: AhnLab, Bitdefender, BullGuard, eScan, F-Secure, Fortinet, GFI-Vipre, Ikarus, McAfee, Panda Cloud Antivirus, Trend Micro und Webroot). Wenigstens die Basisversion stoppen konnte Microsofts kostenlose Schutzlösung "Security Essentials".

Heise weist ausdrücklich darauf hin, dass die Untersuchung nur eine Momentaufnahme vom 30. August um 13 Uhr ist.

Zu diesem Zeitpunkt waren das Sicherheitsloch und die Methode, wie es ausgenutzt wird, allerdings schon ein paar Tage bekannt. Oracle hat das Sicherheitsloch am Donnerstagabend mit der Java-Version 7 Update 7 geflickt.

Was bleibt ist eine höchstpeinliche Nummer. Lesenswert dazu ist auch der Bericht Oracle und Microsoft blamieren sich bei Reaktion auf Java-Lücke von Heise. Daraus geht hervor, dass Oracle die Sicherheitslücke angeblich bereits vier Monate kannte. Dennoch wurde die höchstkritische Version schamlos ohne jeglichen Sicherheitshinweise weiter ausgeliefert.

Auch Microsoft konnte beim "Krisenmanagement" nicht wirklich schnell helfen. Einziger Ausweg sich zu schützen, war Java abzuschalten. Genau das war im Fall des Internet Explorers allerdings selbst für Microsoft-Experten ein Problem (siehe Hinweise zum Umgang mit der Zero-Day-Lücke in Java).

Was bleibt ist wieder mal die simple Weisheit, dass es sinnlos und fatal ist, sich auf Virenschutzlösungen zu verlassen. Am sauersten bin ich auf die Anbieter kommerzieller Schutzlösungen.

Sobald ein Loch öffentlich bekannt ist, dann ist es denen ihr verdammter Job SOFORT zu reagieren und nicht erst eine "halbe Woche" später. Dafür werden diese "Versager" schließlich bezahlt.